Najgorętszy temat ostatnich dni może zamienić codzienną pracę w koszmar, jeśli padniemy ofiarą żądania okupu za odzyskanie naszych danych. Da się tego uniknąć, ale trzeba się zabezpieczyć

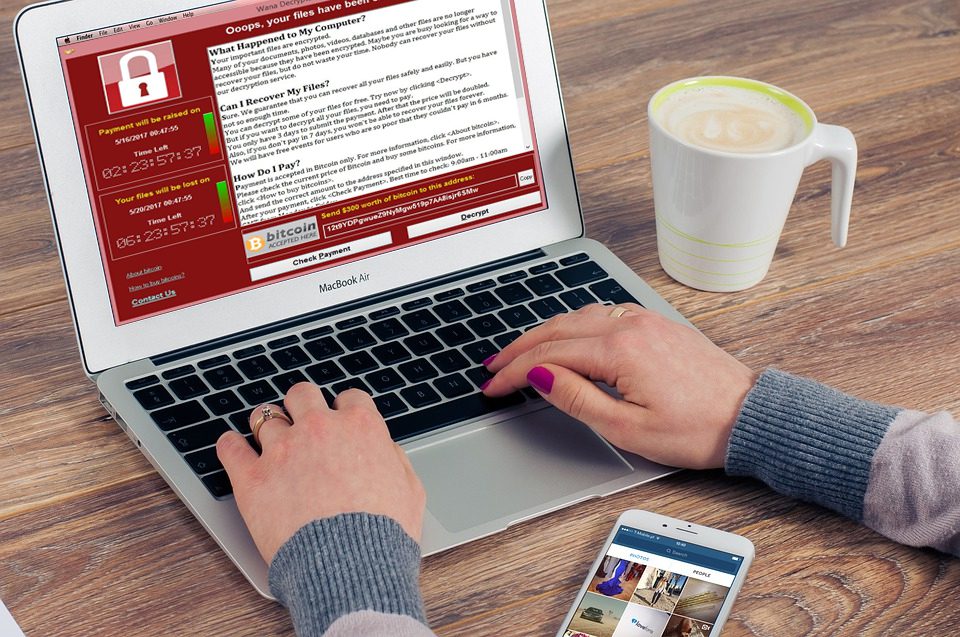

Atak z użyciem ransomware (oprogramowania wymuszającego okupy) o nazwie WannaCry zapoczątkowany 12 maja sprawił, że dziesiątki tysięcy urządzeń na całym świecie zostały zablokowane. Ofiarą padły między innymi: brytyjska służba zdrowia, fabryka aut Renault, niemiecka kolej, rosyjskie MSW, firmy transportowe, telekomunikacyjne, ośrodki szkolnictwa i wiele innych organizacji. Koszt odblokowania każdego urządzenia dotkniętego atakiem to $300 płatne w walucie Bitcoin. Komunikat wysłany przez hakerów mówi również, że „jeżeli jesteś zbyt biedny, aby zapłacić”, dane zostaną odblokowane, ale… po 6 miesiącach.

Atak jest szeroko komentowany, ponieważ ucierpiały liczne elementy infrastruktury publicznej – przykładem są szpitale w Wielkiej Brytanii, które musiały zostać zamknięte, a operacje pacjentów przełożone na inne terminy. Według najnowszych danych Europolu liczba zaatakowanych komputerów w ponad 150 krajach świata przekroczyła liczbę 200 000. To największy atak z użyciem ransomware w historii, ale jego zasięg może szybko zostać przebity przez kolejny.

– Atak ransomware WannaCry to powtórka z przeszłości. Niestety, organizacje przez długi czas ignorowały podstawowe zasady bezpieczeństwa, takie jak konieczność użycia firewalla i dlatego WannaCry szybko wymknął się spod kontroli – mówi Sean Sullivan, doradca ds. cyberbezpieczeństwa w firmie F-Secure.

WannaCry wykorzystuje lukę usługi Server Message Block (SMB) w Microsoft Windows. W dodatku atak odbywa się za pomocą exploita (program wykorzystujący błędy w konkretnym oprogramowaniu), który został wykradziony amerykańskiej Agencji Bezpieczeństwa Narodowego (NSA) w kwietniu. Co ciekawe, Microsoft prosił NSA o przekazanie programu, by móc uszczelnić systemu, jednak organizacja nie pomogła i po wykradzeniu stało się możliwe wykorzystanie go przeciwko podmiotom na całym świecie.

Firma Microsoft wypuściła już stosowne łatki (MS17-010) w marcu, ale wiele środowisk IT nie przeprowadza regularnych aktualizacji, a niektóre z nich korzystają jeszcze z systemu Windows XP, który już od dłuższego czasu nie jest wspierany przez producenta. Zdarza się, że użytkownicy korzystają z pirackiego oprogramowania, a w tym przypadku urządzenie nie jest w stanie przeprowadzić aktualizacji. W związku z zaistniałym atakiem firma Microsoft wypuściła aktualizację dla systemów Windows XP oraz Server 2003.

Organizacje powinny niezwłocznie sprawdzić, czy firewall, z którego korzystają, jest odpowiednio skonfigurowany i czy Windows został zaktualizowany do najnowszej wersji (w szczególności chodzi o aktualizację MS17-010). Na tę chwilę nie jest możliwe odszyfrowanie komputerów, które już zostały zablokowane – na odzyskanie danych bez konieczności uiszczenia okupu mogą liczyć organizacje, które przeprowadzały backup swoich plików.

Aby chronić się przed atakami ransomware, należy wdrożyć podstawowe środki bezpieczeństwa:

1. Oprogramowanie ochronne. Pierwszym krokiem jest zainstalowanie oprogramowania ochronnego – dotyczy to nie tylko komputerów, ale także smartfonów i tabletów.

2. Regularny backup danych. Należy często przeprowadzać backup danych i przechowywać je offline, aby w razie ataku nie zostały zainfekowane. Warto co jakiś czas sprawdzać, czy faktycznie ich przywracanie działa bez zarzutów. W razie ataku ransomware będzie można błyskawicznie odzyskać swoje pliki bez konieczności uiszczania opłaty cyberprzestępcom.

3. Aktualizacja oprogramowania. Należy regularnie przeprowadzać aktualizacje. Znaczna część ataków wykorzystuje luki w przestarzałym oprogramowaniu. Dostępne są również narzędzia, które same sugerują lub przeprowadzają regularne aktualizacje bez ingerencji użytkownika.

4. Podejrzane załączniki w mailach. Wskazana jest wzmożona czujność w odniesieniu do załączników przesyłanych drogą mailową – w szczególności plików ZIP, EXE oraz dokumentów pakietu Office (Word, Excel czy PowerPoint). Jeżeli nie znamy nadawcy wiadomości, lepiej nie otwierać ich w ogóle. Należy również pamiętać, aby nie zezwalać na włączanie makr w dokumentach Office.

5. Mniej wtyczek w przeglądarce. Warto ograniczyć liczbę wtyczek w przeglądarce, które mogą być źródłem infekcji. Można to w łatwy sposób skonfigurować w ustawieniach dotyczących pluginów.

– Masowy paraliż spowodowany przez WannaCry nie jest jeszcze najgorszym scenariuszem – szczęście w nieszczęściu, że atak nie był aktem terrorystycznym czy działaniem na zlecenie rządu. Cyberprzestępcy w tym przypadku kierują się chęcią zarobienia pieniędzy, a skutki ataku są odwracalne. Skala przedsięwzięcia to jednak niebezpieczny dowód na to, że potencjalnie możliwy byłby atak o nieodwracalnych skutkach, przeprowadzony przez hakerów na rzecz któregoś z państw – podsumowuje Sullivan.

Źródło: Newsrm.tv